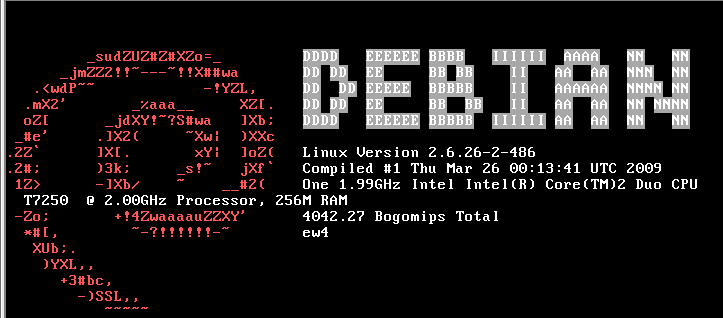

J’ai cofondé la société INL en 2004. Renommée en 2009 EdenWall, suite à une levée de fonds et un changement de métier,

le nouveau business model de la société fut la commercialisation d’appliances de sécurité basées sur le logiciel libre NuFW

que j’avais initié en 2003. NuFW, couche logicielle ajoutant l’authentification des flux à Netfilter, est resté le

moteur technologique de la société mais n’était pas d’un accès facile car nécessitant des compétences bas niveaux pour

son déploiement. Nous avons donc distribué sous licence libre des briques complémentaires à partir de 2005. Nulog,

projet d’analyse de journaux, que j’avais commencé en 2001 et Nuface, interface de configuration de politiques de

filtrage en 2005. La conclusion de cette démarche d’ouverture a été NuFirewall, une solution autonome de pare-feu

basée sur les briques EdenWall qui a été distribuée en 2010. Il s’agissait d’une version

libre des appliances EdenWall distribuée sous forme d’une distribution indépendante publiée sous licence GPL.

L’idée des fondateurs était d’avoir une structure de produits similaires à une offre comme celle de VirtualBox avec

une distribution sous double licence : une solution libre convenant au plus grand nombre et une version avec des

fonctionnalités Entreprise.

Suite à un enchainemenent d’événements malheureux, la société EdenWall a fait faillite en courant d’année 2011.

Les différents logiciels libres se sont alors retrouvés orphelins. La FSF en relation avec une partie

des anciens développeurs de la société a décidé de coordonner les efforts pour la reprise des différents

logiciels libres. Je m’étais battu pour la publication de ses briques et solutions et je me suis donc montré

très enthousiaste quant à l’idée de remonter un site hébergeant ce qui avait été publié sous licence libre. C’est

ce que j’exprime dans la citation reprise dans le communiqué de presse de la FSF.

Cc’est toutefois la majeure partie du code

de la société EdenWall qui a été publié. Cette publication est peut-être valable au point de vue juridique comme expliqué

dans le communiqué de la FSF mais

elle ne reflète en rien mon positionnement moral personnel. Je ne cautionne donc pas cette publication globale

mais uniquement la reprise des projets NuFW et NuFirewall et de manière plus globale du code qui avait déjà été publié

sous licence libre par EdenWall.